2025 BroncoCTF RE wp

Break the Battalion

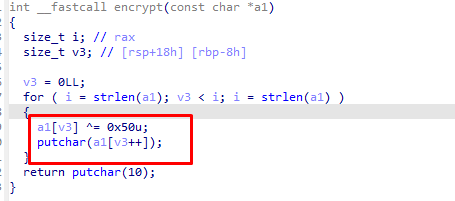

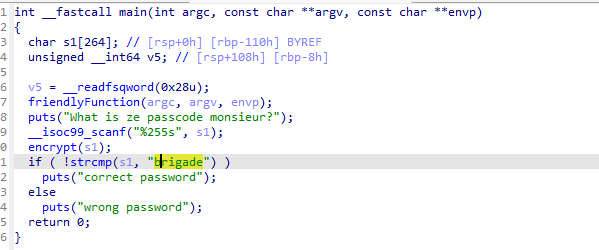

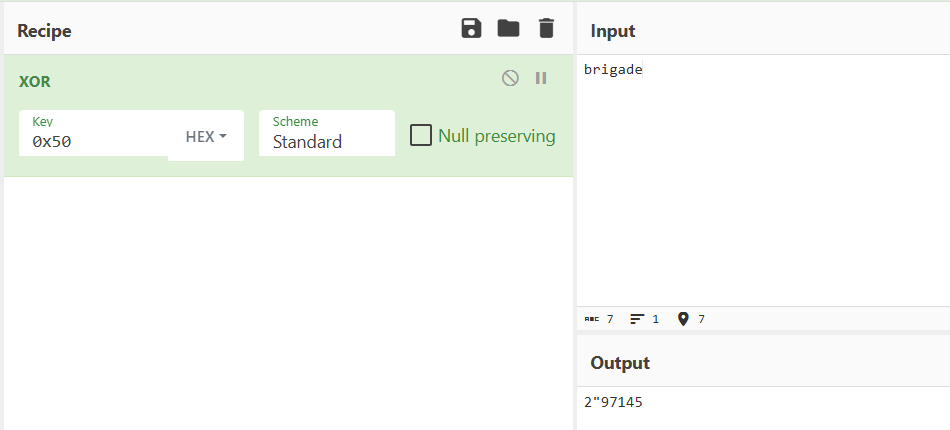

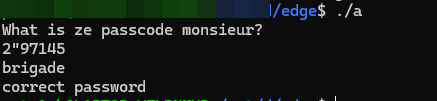

签到题 ida打开附件 逻辑就是跟0x50异或

密文是brigade

赛博厨子跑一下得到flag

bronco{2"97145}

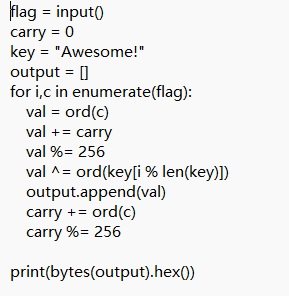

Reversing for Ophidiophiles

附件给了加密和key 先加在异或

题目描述给了密文 23a326c27bee9b40885df97007aa4dbe410e93

直接写脚本即可

1 | enc = '23a326c27bee9b40885df97007aa4dbe410e93' |

theflagishere!

pyc的逆向 找个在线网站反编译一下 直接扔给deepseek跑一下 得到flag

1 | # 计算各个字符函数的结果并调整ASCII值 |

sus

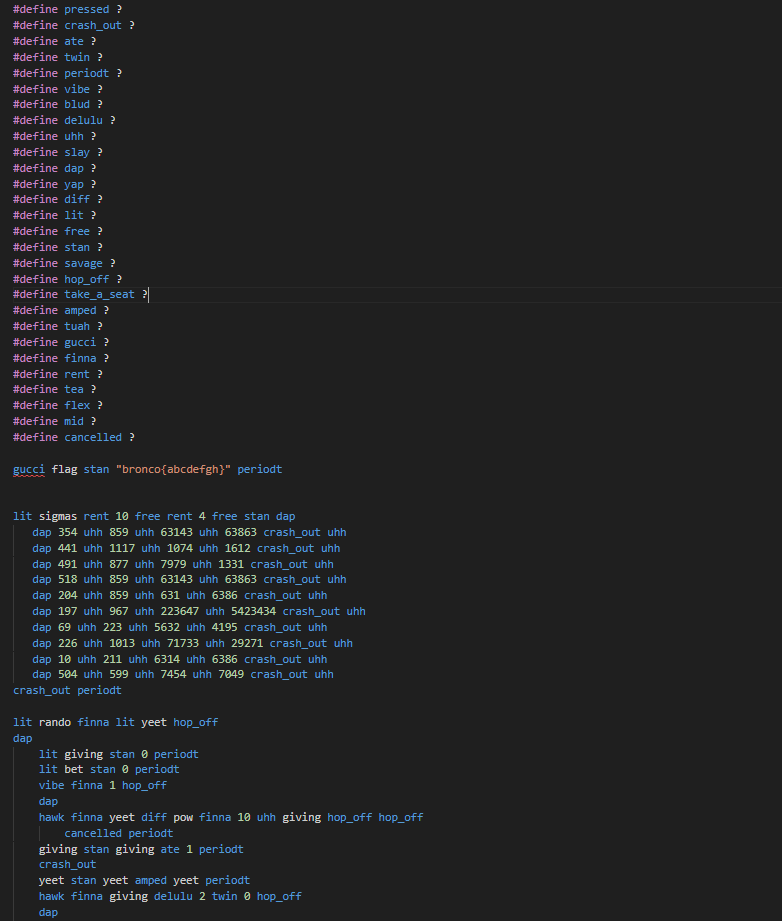

打开附件 得到的是一堆自定义的宏 将标准的C++关键字和标识符替换为非标准的术语进行混淆

借助AI还原一下原来大概的代码 随后手动修改一下 逻辑大概是cook函数通过调用rando so_rando L high函数对初始化的字符串进行解密 一共解密八次 解密一次恢复一个字符 手动修复一下AI复原的代码 直接运行即可

1 | #include<iostream> |

Actual Reversing

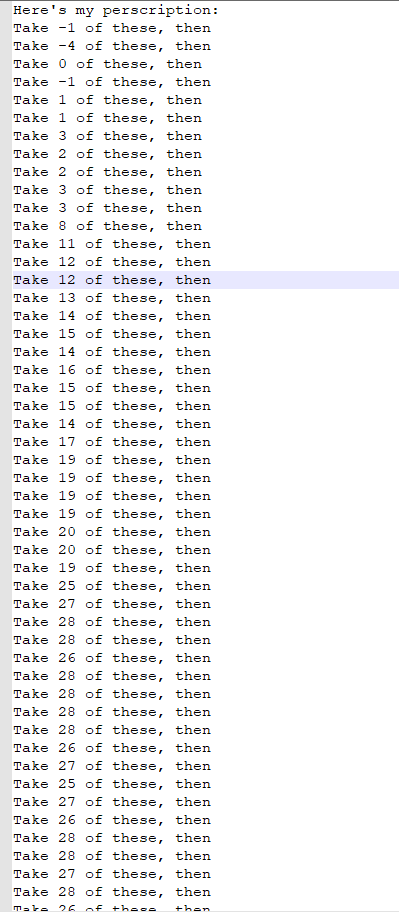

题目给了一个elf文件和一个txt 打开txt提取一下数字

-1, -4, 0, -1, 1, 1, 3, 2, 2, 3, 3, 8, 11, 12, 12, 13, 14, 15, 14, 16, 15, 15, 14, 17, 19, 19, 19, 19, 20, 20, 19, 25, 27, 28, 28, 26, 28, 28, 28, 28, 26, 27, 25, 27, 26, 28, 28, 27, 28, 26, 32, 31, 30, 31, 31, 30, 31, 30, 30, 29, 28, 29, 31, 28, 27, 28, 29, 29, 31, 33, 33, 32, 32, 32, 32, 32, 32, 29, 32, 33, 32, 32, 28, 32, 30, 31, 30, 30, 31, 30, 33, 35, 33, 39, 37, 37, 37, 37, 37, 37, 38, 39, 41, 41, 40, 39, 39, 39, 39, 39

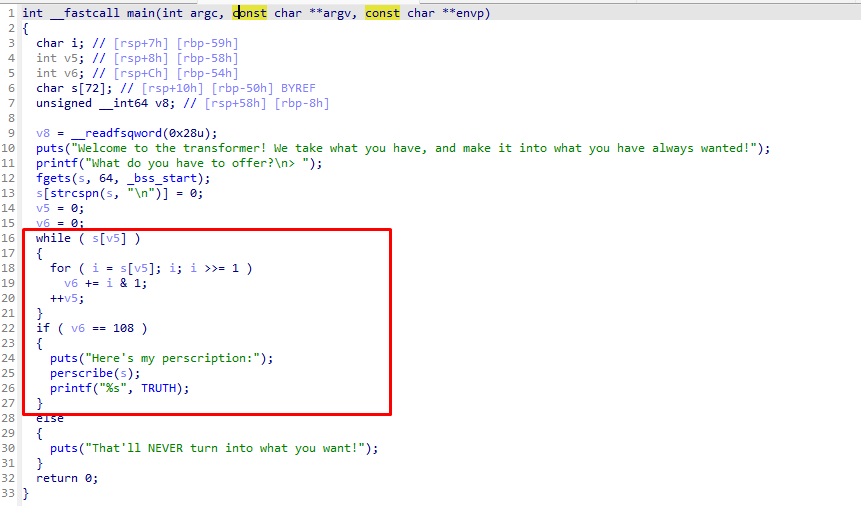

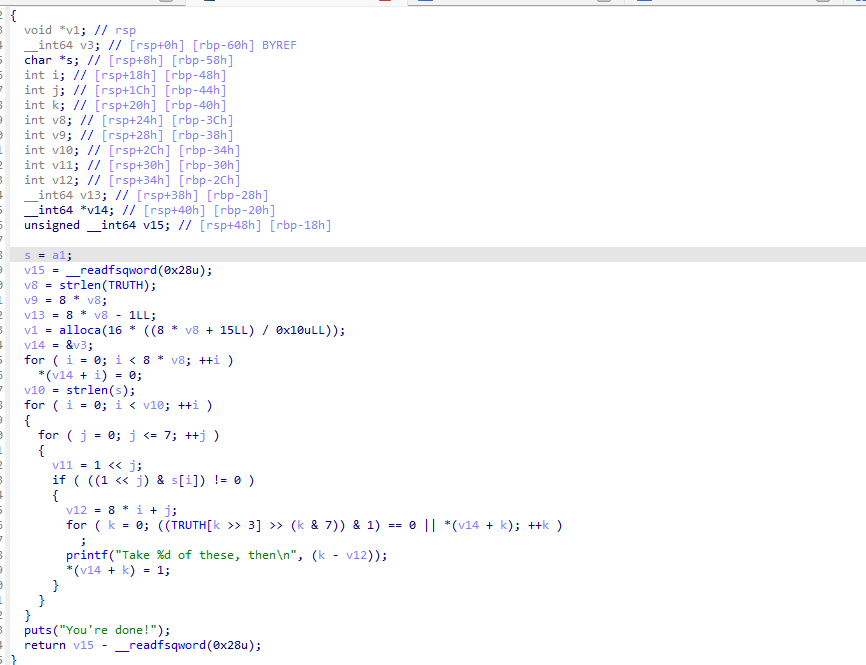

随后分析elf文件

计算字符的二进制中表示 1 的个数 且等于108个

随后跟进perscribe函数

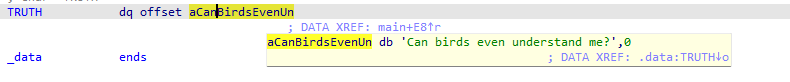

就是将输入的字符串的每个字符的每一位 与TRUTH字符串进行比对

直接写z3约束求flag即可

1 | from z3 import * |