2025 第一届启航杯 RE wp

前言:明天过年了 提前祝各位师傅新年快乐 新的一年所有比赛都能AK!

rainbow

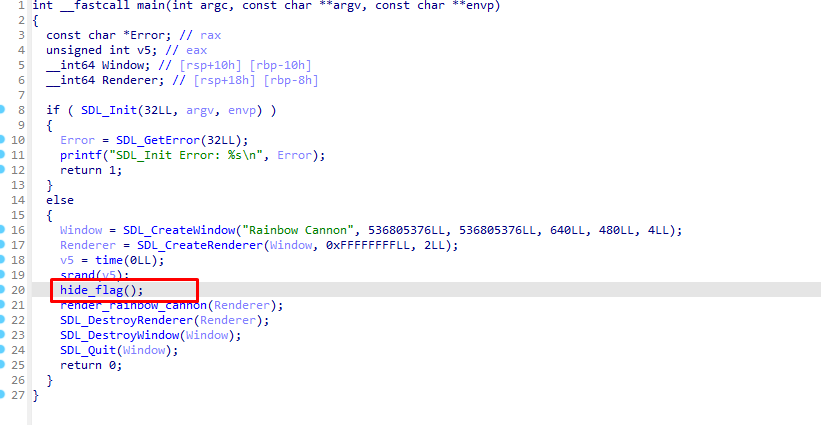

ida打开附件 发现关键函数

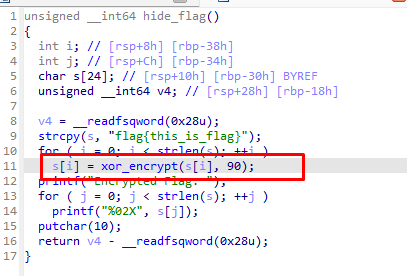

跟进发现主要逻辑就是一个xor 90

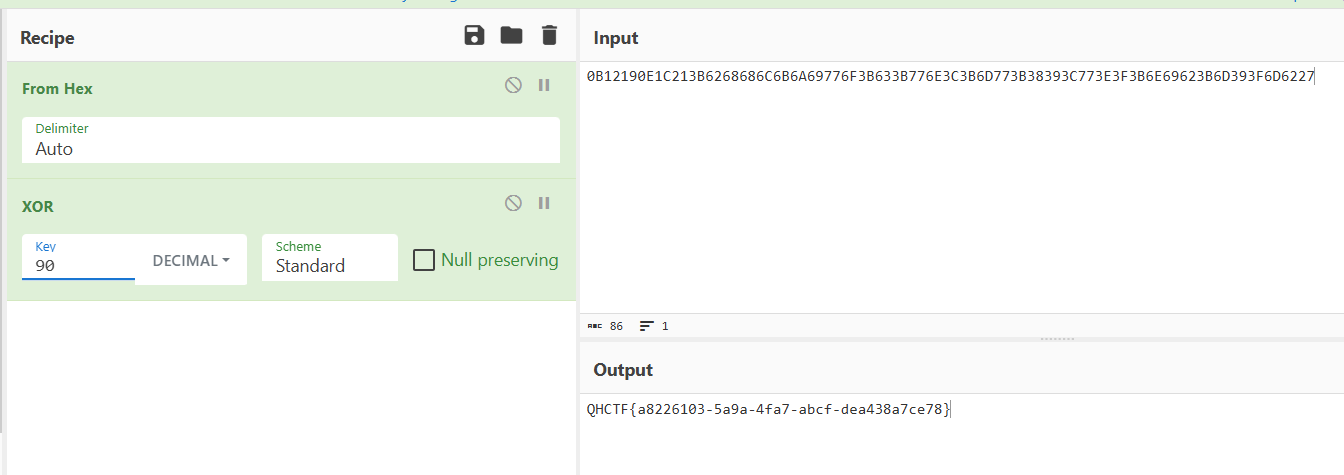

密文压缩包里给了 直接赛博厨子跑一下得到flag

QHCTF{a8226103-5a9a-4fa7-abcf-dea438a7ce78}

小明的note

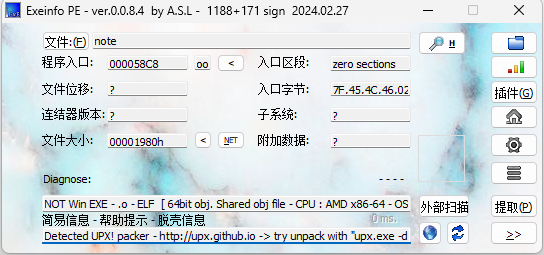

查壳发现有upx壳 upx -d脱掉

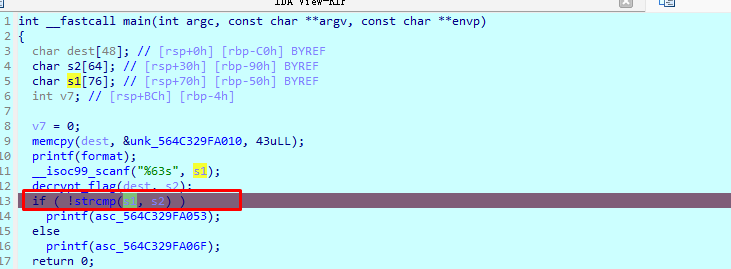

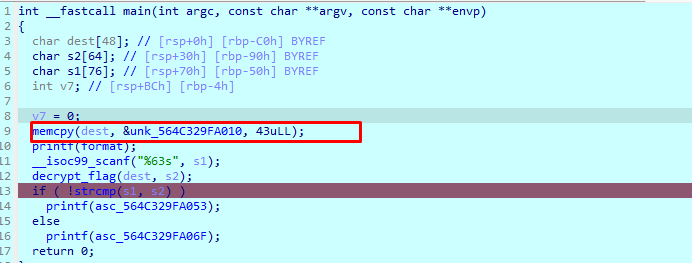

ida打开附件 发现逻辑就是将输入的flag跟s2作比较

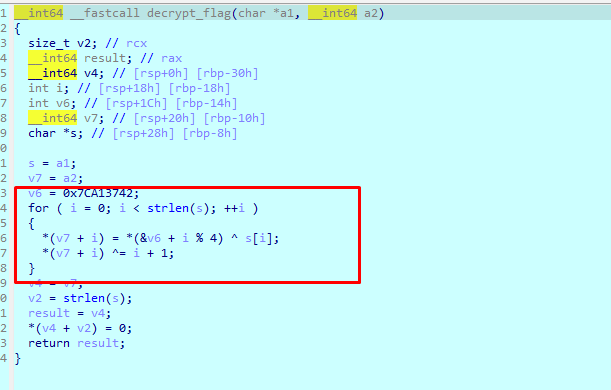

而s2在上一个函数跟dest和v6做了xor的运算

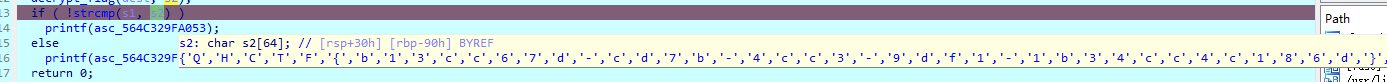

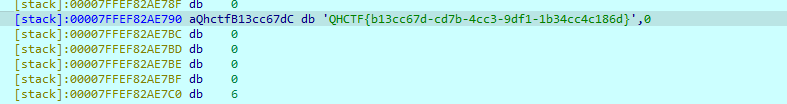

所以直接起调试 在比较的地方下个断点 直接看s2的值即可

或者也可以模拟一下decrypt的逻辑写一个脚本解密一下s2

密文

1 | enc = [ |

checker

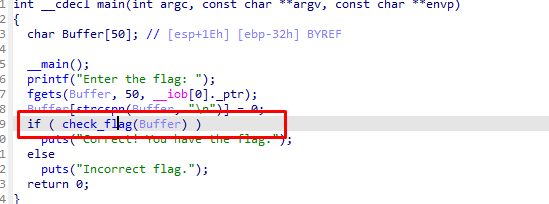

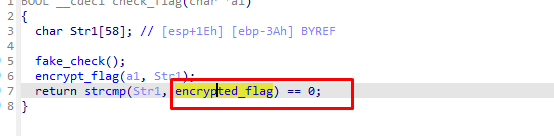

ida打开附件 发现主要函数

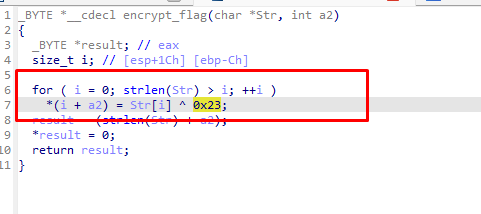

跟进可以发现逻辑就是对输入的flag进行异或0x23

密文

直接异或回去即可

1 | enc = [0x72, 0x6B, 0x60, 0x77, 0x65, 0x58, 0x46, 0x46, 0x15, 0x40, |