2024领航杯本科组 RE wp

ezsystd

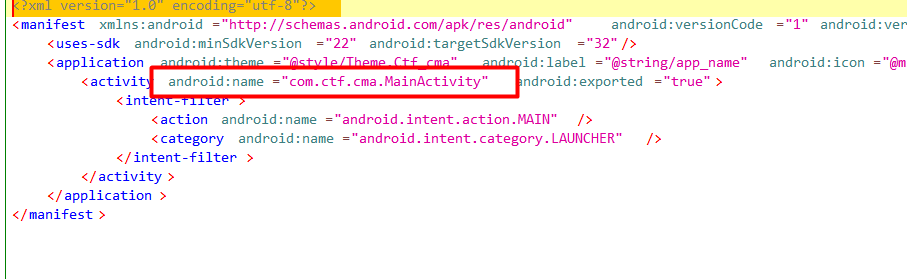

jadx打开文件 找到主函数

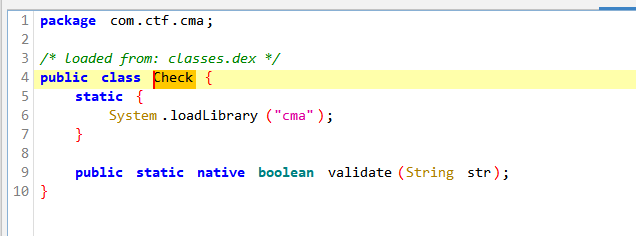

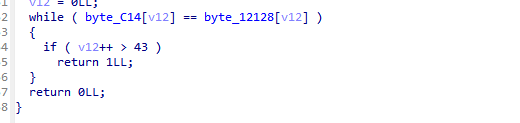

分析 主要的判断在check

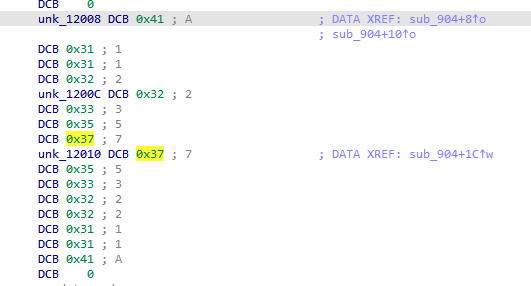

调用本地native 所以分析native层 ida打开libcma.so 进入sub_904函数 发现一个类似sbox的数组

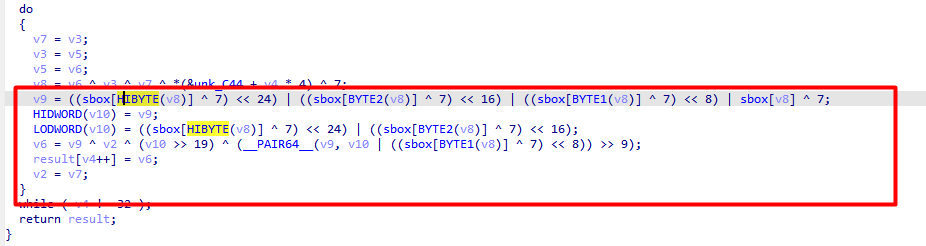

跟7异或 跑一下异或之后的sbox

1 | a = [ 0xD1, 0x97, 0xEE, 0xF9, 0xCB, 0xE6, 0x3A, 0xB0, 0x11, 0xB1] |

发现是sm4的sbox 而且轮数也是32轮 所以猜测是sm4加密 找密文和密钥

跟进sub_75C函数 在最下面找到密文byte_C14

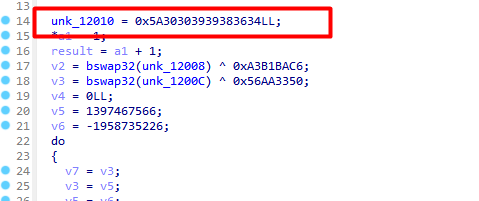

密钥在这个地方

跟进之后可以发现是将后八位替换为0x5A30303939383634

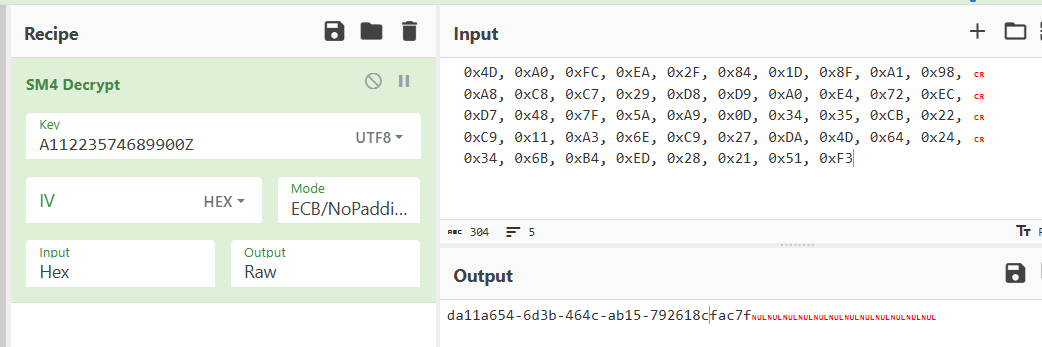

注意是小端序存储 所以密钥应该是A11223574689900Z 扔赛博厨子里跑一下

得到flag